不可不知的Exchange-Server隔離郵件管理策略

不可不知的 Exchange Server 隔離郵件管理策略

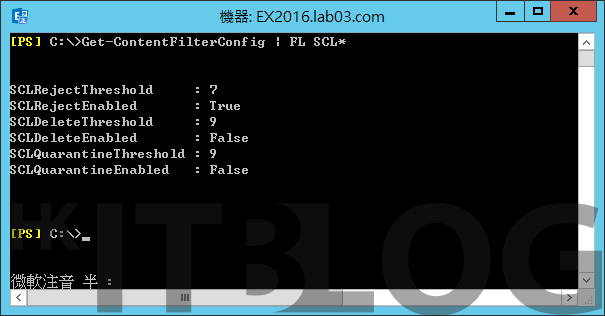

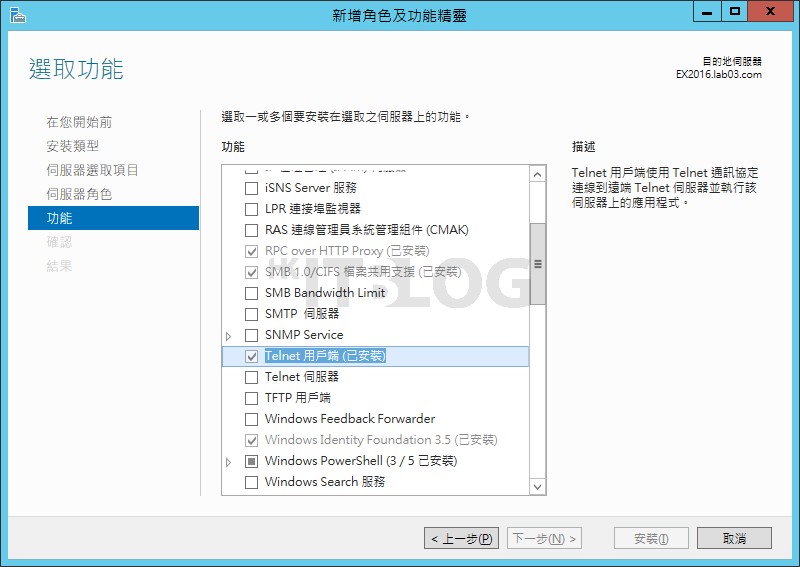

根據外來Email的內容來決定郵件接收、拒絕、刪除以及隔離的判斷,是由第三階段的內容篩選功能(Content Filter agent)來負責處理的,而它的依據則是SCL(Spam Confidence Level)的評分,您可以像如圖11所示一樣先下達Get-ContentFilterConfig | FL SCL*命令,來查看目前的系統設定值。從這個範例可以得知,目前僅有SCLRejectThreshold 的功能有啟用,而且是被設定為7分,也就是說如果根據Exchange傳輸服務的智慧篩選器(Intelligent Message Filter),判定寄送進來的Email的SCL分數高達7分時,將會自動拒絕接收此郵件。

至於針對郵件的刪除(SCLDeleteThreshold)與隔離(SCLQuarantineThreshold)功能,儘管都有設定為9分,但這兩項功能並沒有啟用。因此接下來我們對這個預設值做一點調整,開始之前必須注意刪除閾值必須拒絕閾值,而拒絕閾值又必須大於隔離閾值,否則設定時將會出現錯誤訊息。

在如圖12所示的範例中,筆者下達了以下命令,來將刪除的SCL功能啟用並設定為9分,拒絕的分數為7分,而隔離的分數則修改為5分。最後再下達命令Get-ContentFilterConfig | FL SCL* 來查看是否已成功設定。

Set-ContentFilterConfig -SCLDeleteEnabled $true -SCLDeleteThreshold 9 -SCLRejectEnabled $true -SCLRejectThreshold 7 -SCLQuarantineEnabled $true -SCLQuarantineThreshold 5

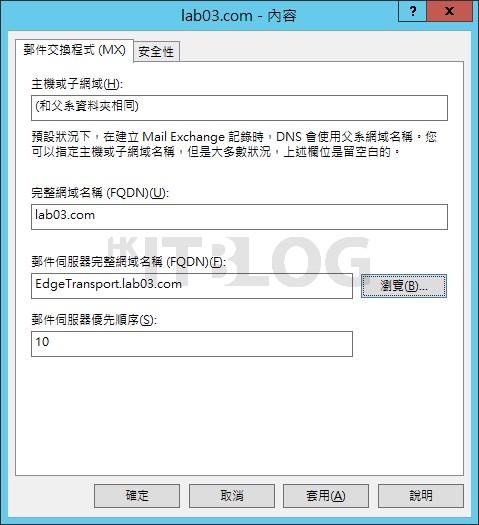

確認完成了隔離SCL功能的啟用與設定之後,還必須進一步設定隔離信箱的Email位址,否則遭隔離的Email將不知何去何從。請如圖13所示下達命令Set-ContentFilterConfig -QuarantineMailboxQuarantine@lab03.com來完成設定即可,其中Quarantine@lab03.com便是需要預先建立好的使用者信箱。想要查看目前隔離信箱的設定值,請下達Get-ContentFilterConfig | Format-List QuarantineMailbox來查詢。

對於已經進入到隔離信箱中的外來郵件,系統管理人員可以透過使用Outlook的[再寄一次]按鈕功能,來釋放已傳送至垃圾隔離信箱的郵件,以便重新傳送原始郵件收件人。以Outlook 2013來說,就可以在[郵件]檢視中,先在[收件匣]中找到您想要復原的郵件,接著在該郵件上點兩下將其開啟,然後在功能區的[動作]圖示選項中點選[重傳此郵件]。最後在郵件開啟時,點一下 [傳送]按鈕,即可將郵件重新傳送給原始收件者。

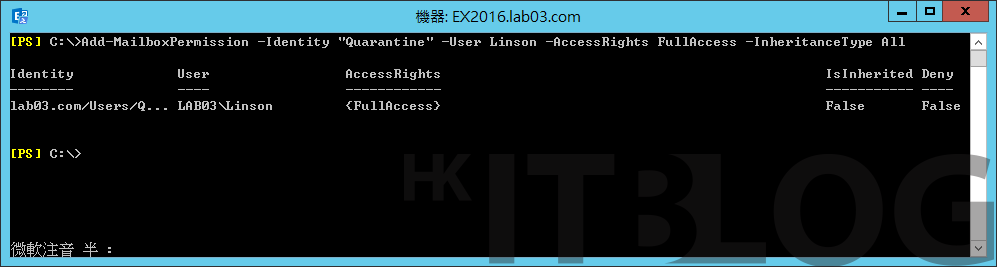

不過在許多實際操作現場情境時,有些IT管理員會開放隔離信箱的存取權限給一般使用者,以如圖14所示的範例而言,便是設定開放Quarantine信箱的完整存取給Linson這位使用者,若您只想要賦予他讀取的權限,只要將其中的-AccessRights參數值修改為ReadPermission即可。若想要查看目前Quarantine信箱,有賦予了哪些人員或群組權限,只要下達Get-MailboxPermission -Identity “Quarantine”命令即可得知。

Add-MailboxPermission -Identity “Quarantine” -User Linson -AccessRights FullAccess -InheritanceType All

前面我們曾提到關於拒絕郵件的分數(SCLRejectThreshold)功能,在系統預設的狀態下已經啟用,但問題是當寄件者收到退信時,其中的退信內容可否自訂而不要顯示系統預設的”Message rejected as spam by Content Filtering”訊息呢?答案是可以的。只要使用Set-ContentFilterConfig命令搭配-RejectionResponse參數來設定回應內容即可。如果想要查詢目前所設定的退信回應訊息,請下達命令Get-ContentFilterConfig | FL *Reject*。

以上資訊由www.hkitblog.com提供