最終章!Edge電子郵件收發測試輕鬆完成

最終章!Edge 電子郵件收發測試輕鬆完成

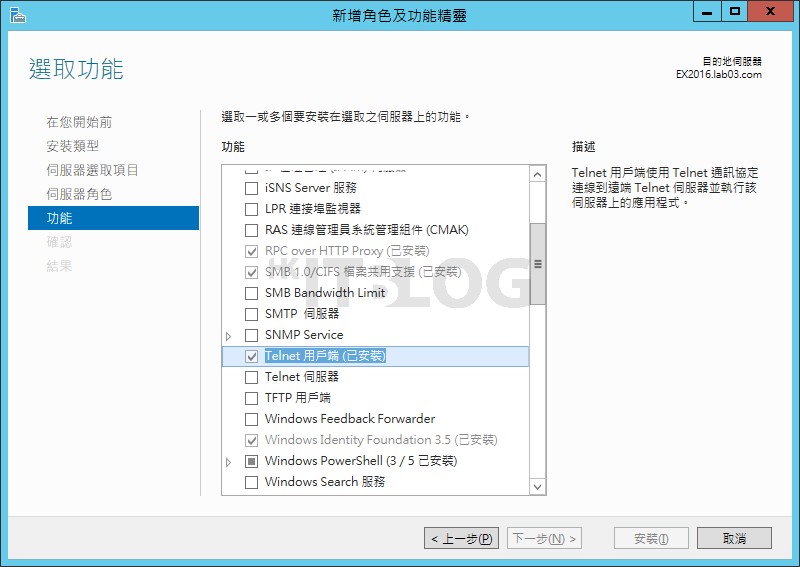

在確認了EdgeSync與傳輸服務皆在正常執行中,便可以準備來測試一下Email的對外收發。不過在此之前建議您,可以先使用Telnet命令,來測試一下Edge Transport主機的SMTP連接埠是否可以正常連線。請依序完成在內部網路以及經由Internet網路的測試,只要下達Telnet 主機IP位址 25即可。若發現沒有Telnet命令工具可用,則您需要從測試的電腦上,如圖32所示加入[Telnet用戶端]功能的安裝。如果是Windows 10的電腦,則必須改從[控制台]的[程式和功能]中,點選[開啟或關閉Windows功能]來進行安裝。

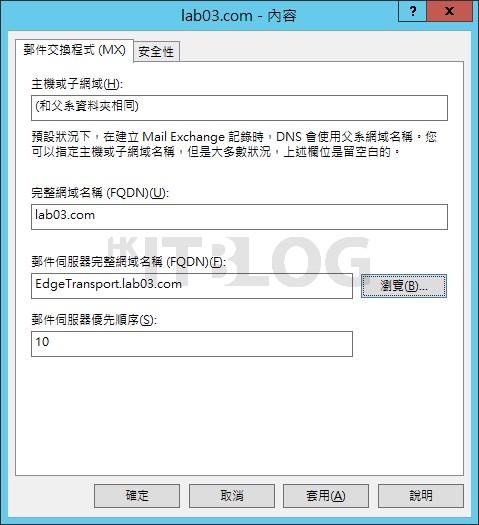

另外為了讓Internet的郵件,可以成功從Edge Transport主機來接收,並且傳遞到內部使用者信箱,您還必須修改現行DNS伺服器的MX記錄。如圖33所示範例,請在點選[瀏覽]按鈕後,改選取Edge Transport主機的A記錄。

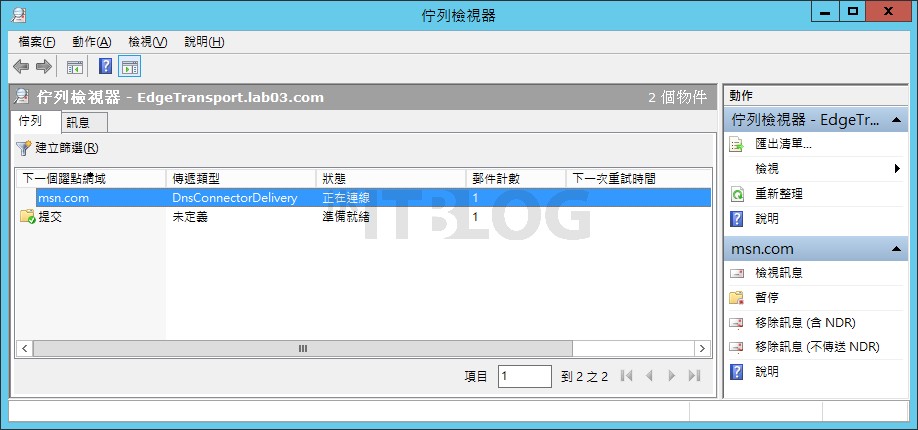

太好了!接下來請立刻使用Outlook或OWA(新版稱為OOW)用戶端,來測試一下Email對外的發送。當Email發送之後,您就可以開啟Exchange工具箱(Exchange Toolbox)中的[佇列檢視器],來查看Email對外的傳送情形。當您開啟內部信箱伺服器的[佇列檢視器]時,可能會看到下個躍點網域為您的Edge Transport主機,而傳遞類型會暫時出現[陰影備援]的訊息。

話說何謂陰影備援呢?其實陰影備援功能(Shadow redundancy)最早出現於Exchange Server 2010 之中,主要用途在於藉由備援郵件復本的機制,讓傳輸服務在確認所要傳遞的郵件,已送達傳送路徑中的下一個跳躍點(Hop)之後,才將暫存在傳輸資料庫的郵件進行刪除。如果下一個跳躍點的SMTP服務不支援陰影備援,則Exchange Server將會依據接收連接器(Receive connector)的間隔時間設定,來作為郵件備援複本的延遲認可之判斷。

當準備傳送至Internet的郵件(例如:msn.com)順利來到Edge Transport主機時,也同樣可以在它自己的[佇列檢視器]視窗中,如圖34所示檢視到正在連線狀態的訊息提示。

總結

Exchange Server 2016是一個極具彈性的訊息協同平台,就以針對防垃圾郵件與防毒的需求來說,不僅可以直接使用內建的兩種安全篩選器功能,也可以關閉此兩種代理程式,來改採用第三方相容的防垃圾郵件與防毒軟體,這包括了檔案層級的防毒軟體。

進一步若想要減輕信箱伺服器運行的負載,還可以在DMZ網路中建置一部專屬的Edge Server 來負責處理垃圾郵件的篩選工作。若您希望能夠包含橫跨異地的Exchange Server主機,都能夠使用Microsoft自家檔案層級的防毒軟體,並且做到集中監視與提供報告分析的功能,那麼加入System Center Configuration Manager於總公司的網路之中,肯定是最佳的解決之道。

以上資訊由www.hkitblog.com提供