回顧2018年,科技領域發生了幾件革命性事件,例如歐洲於5月頒佈《一般數據保護條例》,以及比特幣大幅貶值,這似乎預示著加密數字貨幣泡沫的破滅時刻來臨。與此同時,科技、政治與社會之間的界限愈發複雜,例如Facebook不斷打擊虛假新聞及 Cambridge Analytica數據醜聞的負面影響持續。

儘管如此,最近發佈的Cycle of Progress研究顯示,企業領袖們堅信科技創新,例如物聯網(IoT)、人工智能(AI)及區塊鏈這幾項技術對其企業及整個社會帶來的影響不可小覷。

物聯網的演變

Cycle of Progress研究逾半數(53%)的受訪者表示已應用了某種形式的物聯網。大多數企業早已對物聯網駕輕就熟,物聯網的應用及服務在眾多企業中得到廣泛使用,成為產生最多正面影響的技術。它有助企業收集及分析實時數據,讓一切成為可能,從提升客戶體驗到精簡供應鏈營運。物聯網的前景一片光明,其中48%決策者認為物聯網具有最深遠的影響,在我們研究中的地位優於任何其他新興技術。

近年來,儘管物聯網一直列於人們預測會投入應用的技術名單內,但我認為,隨著垂直行業出現越來越多的有趣應用案例,該技術將於2019年大展拳腳。看到物聯網如何助力可持續發展項目,例如提出新的方案解決農業方面的食品浪費問題,尤其令人感到振奮。2019年我認為在5G及LoRaWAN等先進聯網解決方案的支持下,物聯網將不斷發展壯大,尤其在印度等新興市場,在Cycle of Progress研究中高達69%的受訪者表示已採用物聯網技術,實在令人震驚。

人工智能成為主流

這又涉及到數碼領域另一項數據驅動型技術:人工智能及機器學習。它們越來越廣泛地被運用到各種服務,從消費者應用程式(如英國蘭開夏警察局等組織實施的Alexa Skills),到用於保護企業免受黑客攻擊的安全解決方案中的內置機器學習,相比幾年前更容易被理解及消化。

例如,在Tata Communications,我們正在使用人工智能來簡化我們的招聘流程。此前,我們的招聘經理通過瀏覽職位描述來篩選候選人。現在,通過使用基於人工智能的自動化工具,以最佳人選充當甄選基準,自動把候選人與之相匹配,可節省時間及精力。

根據Cycle of Progress研究,全球諸如Tata Communications的46%企業已採用某種形式的人工智能技術。更有意思的是 , 儘管圍繞人工智能給人類及工作帶來潛在負面影響使人感到不安,但在參與我們調查的企業領袖中,只有8%完全沒有計劃使用人工智能。此外,43%的決策者認為人工智能會帶來積極影響,僅3%的企業領袖認為其將產生負面影響 ,尤其是比較西方企業領袖,亞洲的企業領袖對人工智能的看法往往更為樂觀。因此,對「有感知」的機器人的恐懼似乎有所減弱!

區塊鏈重獲新生

在數碼時代,區塊鏈屬最受追捧的新技術之一。如區塊鏈這樣的共享帳簿(Shared ledgers)有潛力在增強安全性的同時提升效率及速度。然而談及這一項技術時,大多數人可能都只會聯想到加密貨幣。最近「Filecoin」等加密貨幣成為香港的熱門話題。有部分人認為加密貨幣是一種既安全又可以保證取得巨大回報的投資工具,但亦有專家則對其波動性持有謹慎態度。因此,就比特幣的波動及人們對「Filecoin」的謹慎取態等事件而言,加密貨幣的前景正從高峰跌入低谷。然而,區塊鏈並不局限於加密貨幣,反之更具發展潛力,而我們的研究顯示區塊鏈在全球的實施率達44%。

儘管未來一年數碼轉型前景樂觀,但實施像區塊鏈這樣的新技術面臨重重挑戰。事實上,香港的企業領袖認為,成本(51%)是整合新的創新產品的最大障礙,而安全(38%)及隱私(35%)亦是主要問題。人們對日益擴大的技術差距亦十分擔憂,31%的香港決策者表示,員工缺乏適當技能導致其難以採納最新的技術。

周而復始的週期

所以,我們的研究對全球企業面臨的數碼轉型之路有何啟示?

在2018年,「數碼轉型」已經成為一個被廣泛使用的術語及備受追捧的概念,以至於人們很容易忘記其實際含義。我傾向於將其視為一個周而復始的發展週期。企業利用最新技術進步,在不斷發展變化的環境(經常被稱為第四次工業革命)中生存及成長。

為了對企業淨利潤產生實質性的影響,技術支持型企業的轉型必須加快速度、擴大範圍及影響力。並且隨著企業轉型勢頭增強,新的可能性也隨之而來。比如,人工智能工具在客戶服務中的成功使用,可以鼓勵企業拓展對人工智能的使用,通過將行政管理任務由人工轉移到機器的更加自動化的流程,提升內部協作的效率。因此,最終借力此類轉型,企業尋求進一步發展,完成週期並且再次從頭開始。

雖然研究表明,企業要將最新技術的潛能最大限度地發揮出來,仍需再接再厲,但前景是無比光明的。物聯網、人工智能及區塊鏈等下一代創新技術將對2019年及以後產生巨大影響,企業則尋求利用該等科技不斷發展,並在數碼經濟中獲得競爭優勢。

以上資訊由www.hkitblog.com提供

普安科技推出結合AI運算的儲存系統 助加快企業AI部署

AI 的應用雖愈來愈普及,但調查顯示僅20%企業利用 AI 來強化業務。普安科技® (股票代碼:2495) 推出 EonStor GSi 系列儲存機種,能讓企業立即部署 AI 人工智慧方案,增強生產效率及進行商業模式創新。安全監控、交通運輸、醫療照護及零售等多種產業皆可受惠於此 AI 資料儲存方案。

根據麥肯錫 (McKinsey) 調查,2014 年至 2016 年間全球 AI 研發投注經費從 260 億美元增加至 380 億美元。雖然投注經費大幅增加,但 AI 商業應用仍處於初始階段。受訪企業中僅有 20% 已部署 AI 方案來強化商業營運,其餘受訪企業仍在進行測試及試運行。

為協助企業快速展開 AI部署,普安科技推出EonStor GSi系列儲存機種,專為 AI 相關功能設計,結合運算資源 (GPU 及 CPU)、雙儲存系統 (SAN 及 NAS)、網路連線及雲端資料管理功能,能夠增進 AI 方案進度。且GSi備 GPU 及 Docker 平臺,能夠流暢執行機器學習 (machine learning) 及深度學習 (deep learning) 相關應用程式。

普安科技近日更在 Docker 管理介面新增應用程式商店 (app store) 等功能。應用程式商店提供超過 30 種應用程式,例如TensorFlow、Caffe2 及 Microsoft Cognitive Tookit 等常見 AI 框架。

普安科技的關鍵策略是與更多 AI 合作夥伴結盟合作。安全監控產業可透過 Docker 容器映像檔將智慧影像分析 (video analytics) 程式整合至 EonStor GSi,針對人臉、車牌及特定行為模式等影像物件進行精準搜尋。將 AI 應用完全整合至企業營運後,將可為帶來易於維護、降低成本等優勢,同時減少分析失誤風險。

在醫療照護方面,EonStor GSi 能讓 AI 醫療影像軟體的影像診斷更加精準,強化醫療影像服務效能。EonStor GSi 也有助於打造智慧城市,順利落實智慧運輸及智慧零售等。

普安科技產品企劃部資深經理高明賢表示:「我們計劃陸續增加支援的軟體項目,提供容易使用、立即上手的操作平臺,讓企業使用者輕鬆享受到 AI 科技帶來的諸多優勢。」

以上資訊由 www.hkitblog.com提供

www.hkitblog.com提供

雲端存取大提速:活用 QNAP CacheMount 避開網路塞車、節省寬頻成本!

我們經常會存取雲端之中的資料,但有時候下載檔案會比較慢,原因有很多,萬變不離其宗,大多數是互聯網出現異常問題或公司寬頻塞車,令到用戶十分之傷腦筋。除了網路問題外,倘若公司是租用了付費雲端檔案服務的話,哪每位員工存取時也會計算寬頻費用,雖然不是十分昂貴,但每月累積下來也是一項成本。

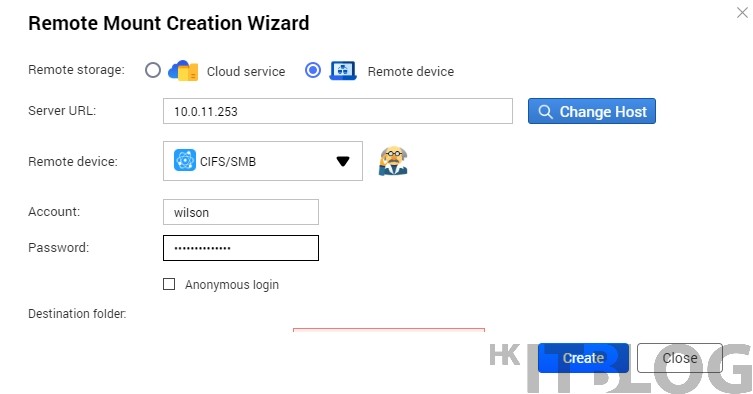

CacheMount 支援快取掛載雲端服務空間

如果想解決以上網路問題,CacheMount 可以幫到你,CacheMount是一個Cloud Storage Gateway的概念,利用QNAP NAS作為檔案的中轉站,讓QNAP NAS和Cloud Storage連接,使用者則透過QNAP NAS存取檔案。首先我們可以先掛載雲端服務空間,例如 Dropbox、Azure、Google Drive 和 Amazon S3 等等,現時最多支援達 20 個雲端服務空間,還支援快取功能,這樣便可暫存到 QNAP NAS CacheMount Cache Volume 之中,再者使用者可透過 SMB、NFS 及 AFP 等通訊協定掛載到自己的電腦之中,猶如 QNAP NAS 本地資料夾一樣,這樣便不會覺得緩慢了!當然你亦可以利用內置的 CacheMount Speed Test 測試開啟了快取後連接雲端服務空間的時間,如此一來管理員便可大約得知同步寬頻的速度,假設不想使用快取功能的話,也可以隨時將之關閉,這樣使用者便不能夠存取了!

免費送一個授權:輕鬆享用 QNAP 功能

CacheMount 本身已經贈送了一個免費授權,管理員可以利用這個免費授權再配合 QNAP 功能,令存儲檔案更得心應手。大家可能都會認為,雲端服務空間只是用來儲存檔案而已,所以是沒有額外的功能,但使用了 CacheMount 之後,基本上與本地資料夾一樣能享用 QNAP 豐富的功能,例如利用 Qfiling 將雲端檔案自動歸檔,文件檔案歸檔到文件資料夾;圖片檔案歸檔到圖片資料夾,真正令雲端服務更為完滿;更可以使用Qsirch功能為檔案Metadata及文件內容進行索引,方便搜尋檔案;又或者可以使用 Photo Station、Video Station 及 Music Station 瀏覽雲端上的多媒體檔案,一舉三得!

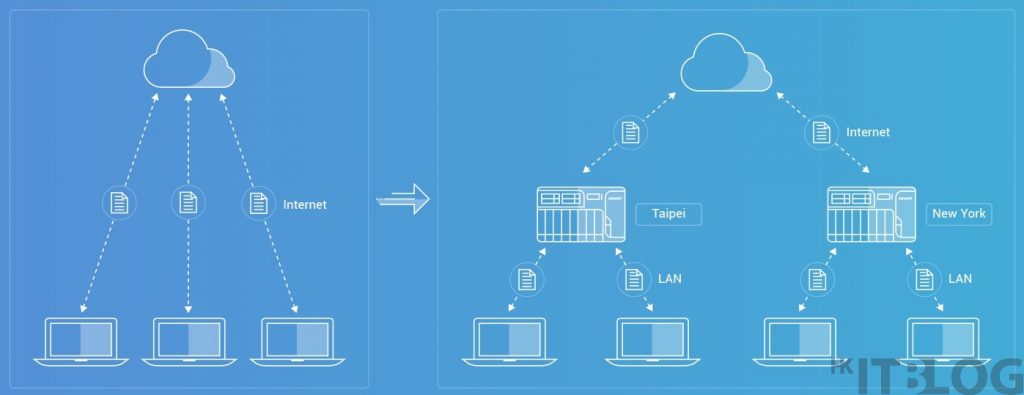

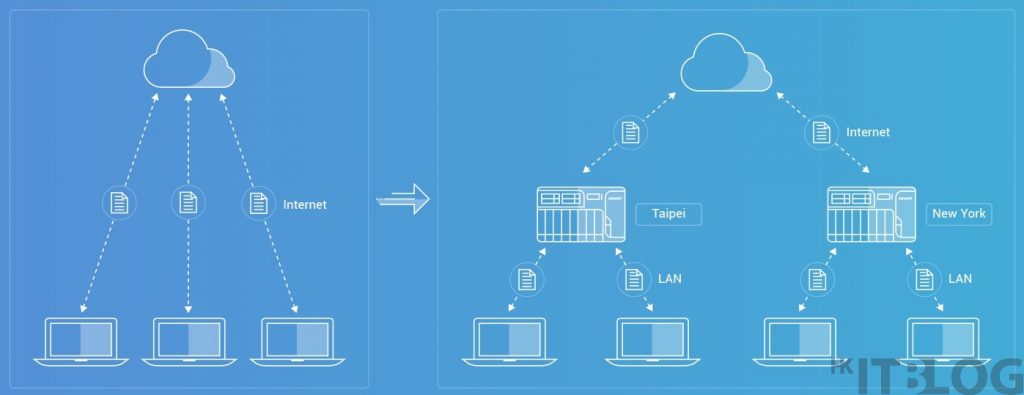

節省多點存取雲端寬頻費用

大型企業大多數擁有多個辦公室地點,因此會有很多台電腦連上雲端服務空間存取檔案,這裡舉一個例子:假設有 10 位使用者存取一個 1MB 的檔案,以雲端寬頻計費方式便是等於 10MB 流量,因此這個流量費用相當昂貴。

大家可以試想想,在部署了 CacheMount 後,企業內部電腦只是連著 CacheMount 存取雲端檔案,這樣便無需再逐一計算雲端寬頻費用,同時也可以降低企業寬頻使用率及直接節省雲端寬頻成本,唯一計費情況都只是在 QNAP NAS CacheMount Cache Volume 需要同步至雲端服務空間時才會計費,推薦大家試試!

以上資訊由www.hkitblog.com提供

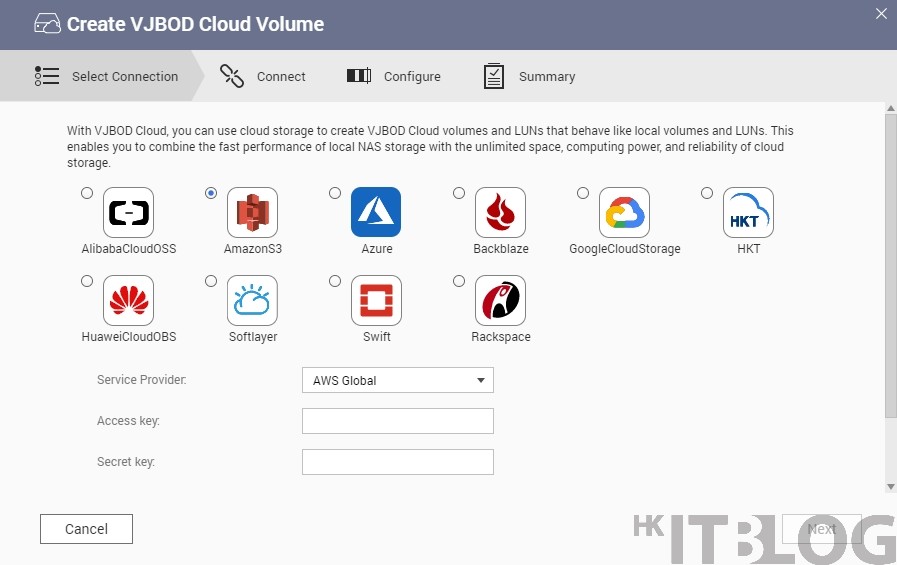

QNAP VJBOD Cloud Gateway 提升雲空間存取速度!

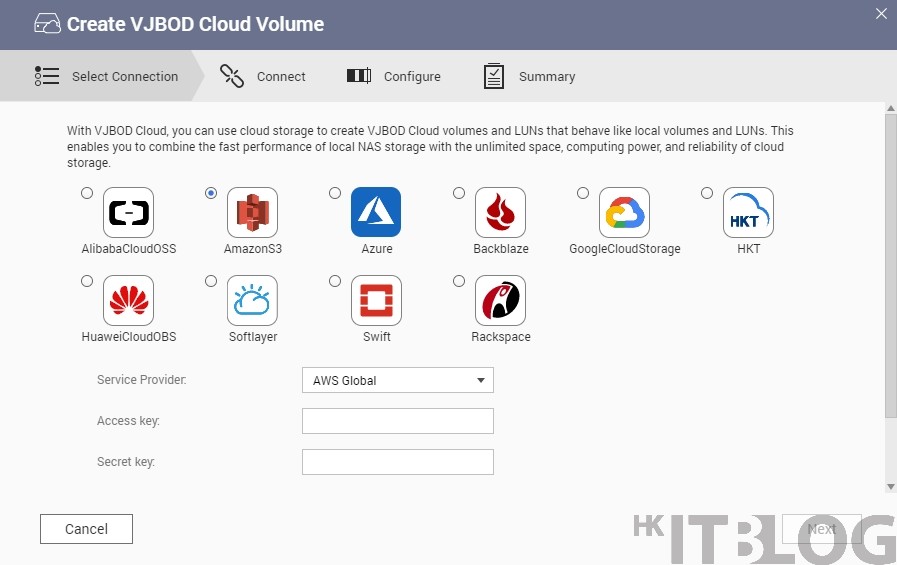

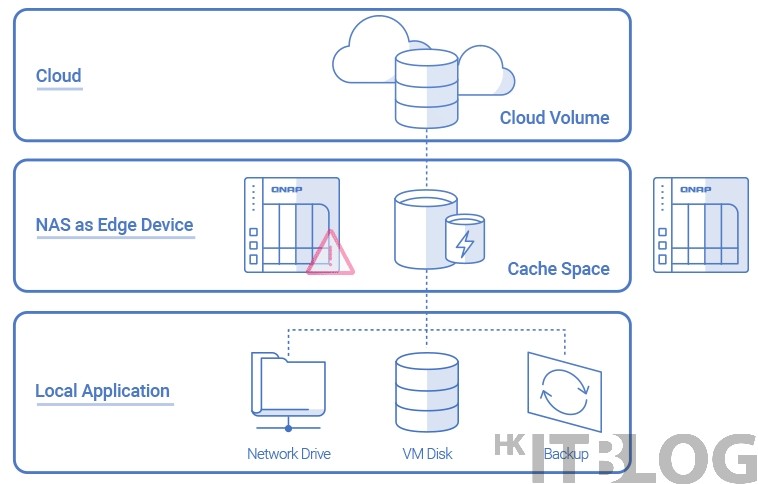

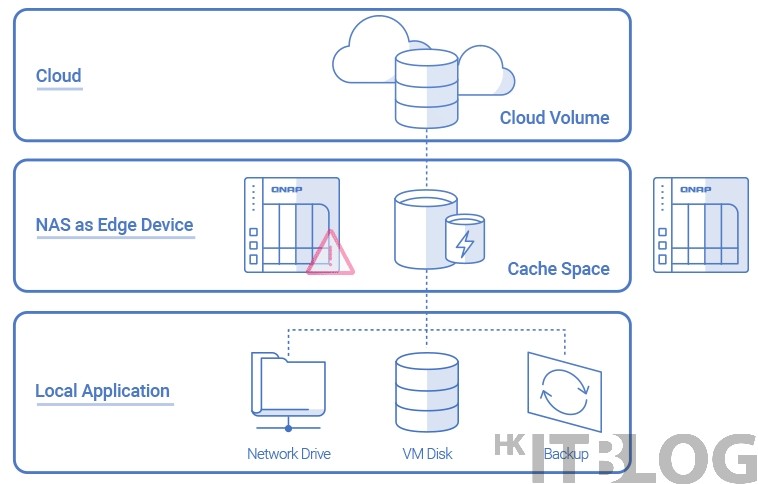

上一篇文章介紹了即將於 QTS 4.4.1 內推出的 QNAP CacheMount Gateway,有關功能的主要優勢是能夠以快取的方式讓員工存取檔案,不用直接連上雲端避免緩慢及節省雲端網路傳輸費用。今次所介紹的 VJBOD Cloud Gateway 同樣是以 Cache Space 掛載雲端 Object Storage 到區塊層級,從而大大提升存取速度!

1 個永久免費授權,再按需要購買授權

現時 VJBOD Cloud Gateway 支援 10 個雲端儲存空間,用戶購買 QNAP NAS 後即可擁有 1 個永久免費授權。IT 管理員只要以 VJBOD Cloud Gateway 掛載到 NAS 之中,便可與 QNAP CacheMount Gateway 一樣變身成為本地儲存空間,加上 Cache Space 令資料作出快取功用,本地員工存取時便有效增加速度,亦能夠節省公司頻寬及降低雲端網路傳輸費用。

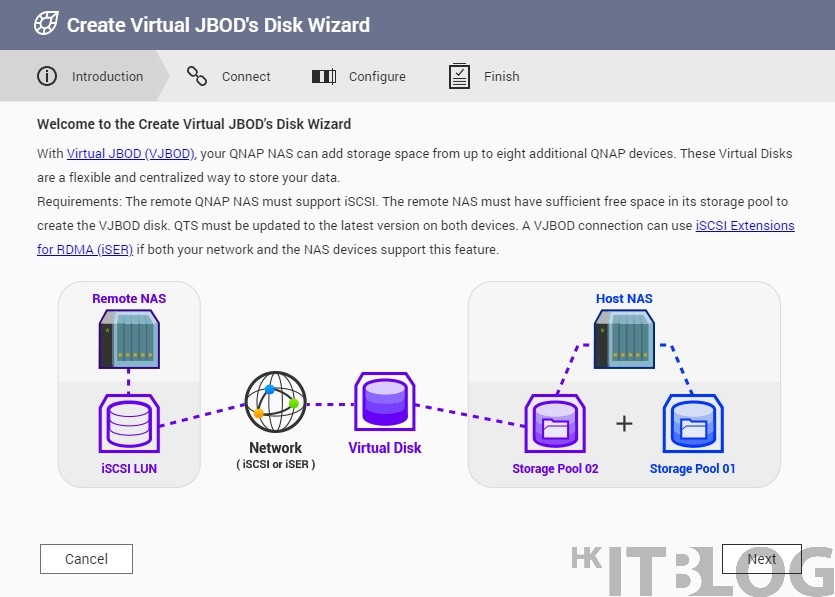

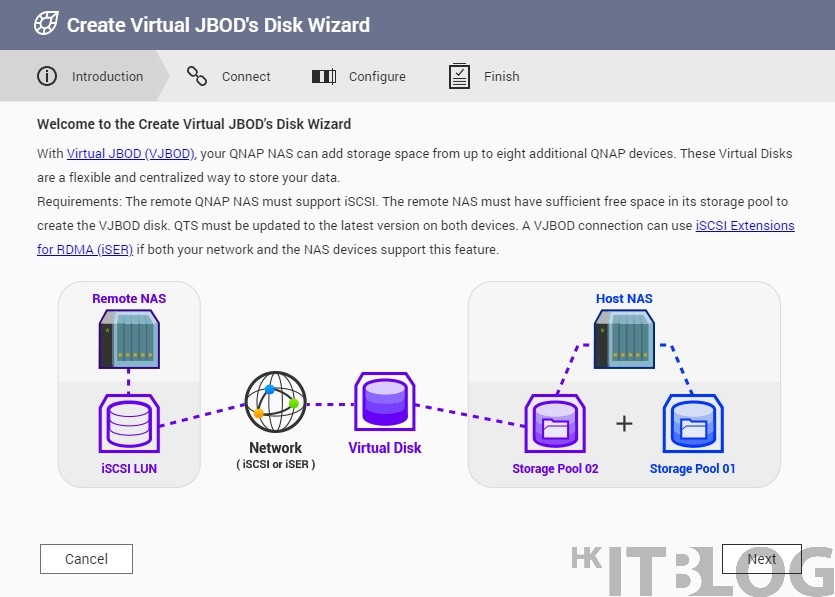

VJBOD Cloud Gateway VS VJBOD

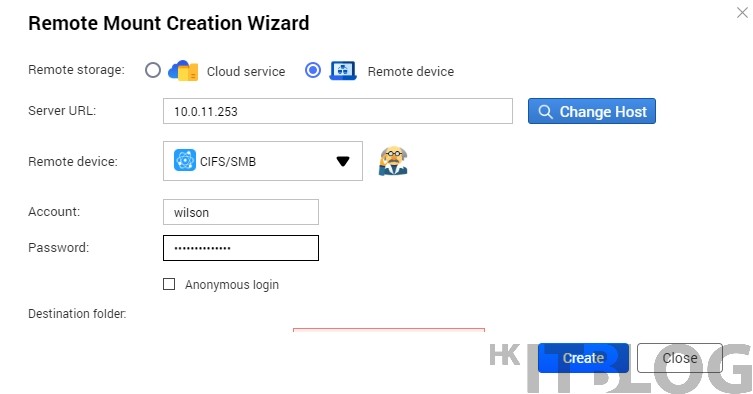

相反,之前的 VJBOD (VIRTUAL JBOD) 其作用有所不同,它是以網路方式最多遠端掛載 8 台 QNAP NAS 儲存空間,主要是讓閒置儲存空間有其他作用,例如掛載過來後可以用作備份用途。其中它亦與 VJBOD Cloud Gateway 有些相似的地方,同樣是掛載遠端的儲存空間,再建立磁碟區(Volume),能夠以 Web / SMB / AFP / NFS / iSCSI 作為存取協議,亦可以利用 QTS APP 管理資料。因此 VJBOD Cloud Gateway 是以雲端擴充本地空間,再利用 QTS 應用分析大型資料,而 VJBOD 最終令閒置的儲存空間亦可產生更大的價值。

Cache Space 支援多種硬碟儲存型態

QNAP NAS 本身的快取功能已經支援 SSD/HDD 組成 RAID 陣列、Qtier 混合 SSD 及 HDD 分層儲存,而 VJBOD Cloud Gateway 的 Cache Space 同樣支援,讓區塊層級雲端空間存取延遲降低,也加速了本地的資料傳輸,改善工作效率。這樣除了擁有資料保護及冷熱資料控制,節省硬碟成本外,也可以將從雲端空間掛載回來的磁碟區或 LUN 於同一個快取空間共用,或者 IT 管理員可指定每個雲端空間可使用多少快取空間。還有一點值得注意,萬一有一台 QNAP NAS 發生故障,IT 管理員只需要退出 VJBOD Cloud Volume,然後再使用另外一台 QNAP NAS 掛載便可,讓資料可以繼續存取!因此IT 管理員不需要擔心因硬碟損壞而造成資料損失。

以上資訊由www.hkitblog.com提供

www.hkitblog.com提供

www.hkitblog.com提供