隨著全球物聯網趨勢,加上虛擬化、混合架構等多種因素的影響之下,企業的網絡環境已變得更為複雜,而複雜的環境所帶來的除了是增加了管理上的難度,更會令安全風險提高。

當你擁有複雜的網絡環境,黑客便會更容易於不同方案之間尋找漏洞,繼而針對漏洞研究全新的惡意軟件或攻擊模式,如 APT、發動零日攻擊、植入惡意軟件偷竊企業資料等等。

不得不提的零日攻擊

提到多種攻擊模式,當中最值得一提的是所謂的「零日攻擊」。零日(Zero Day)是指一些全新的安全事件,這些事件被發現時往往只是在互聯網上出現了一段很短的時間,因此安全廠商並未能針對這些零日攻擊/零日漏洞提供相關的更新簽名檔,藉以修補有關漏洞。

傳統防禦方案難以應付零日攻擊

面對這些情況,作為資安管理人員可以做的,就是切法令這些零日攻擊排除於企業網絡之外;而這方面,傳統的防禦方案會通過在一定時間內推送簽名檔,從而令防禦方案能辨別到這些零日攻擊並再作進一步的保護及流量排除。

不過從發現零日攻擊->收集用戶提供數據->分析攻擊->製作簽名檔->推送更新,這過程往往要花上半日時間,而這半日時間足夠令企業網絡陷入崩潰。

最新防禦技術:模擬環境下封鎖流量

針對這問題,從前的解決方法只是與黑客「鬥快」。但隨著虛擬化技術愈趨成熟,新一代的防禦方案已能完美地通過虛擬化的協助下解決零日攻擊的問題。

現時坊間有些方案,例如是 Check Point ThreatCloud 便可令這些惡意流量在未進入企業網絡之前進行封鎖,這樣便可大大提升整體的防禦能力及安全性。

技術背後…

通過 Check Point ThreatCloud,流量在進入企業網絡前,會先把流量送到虛擬的 sandbox 之中,並通過 Check Point 的雲端智能風險識別技術對流量作實時分析及掃描,從而將惡意攻擊及流量排除於企業網絡之外。

專人管理: 讓你專注業務發展

企業可通過部署上述提到的方案,從而為企業的網絡安全把關。但現實情況是:作為企業 IT 管理員,很多時都會有數之不盡的工作需要處理,因此基本上難以全天侯留意著最新的安全威脅。

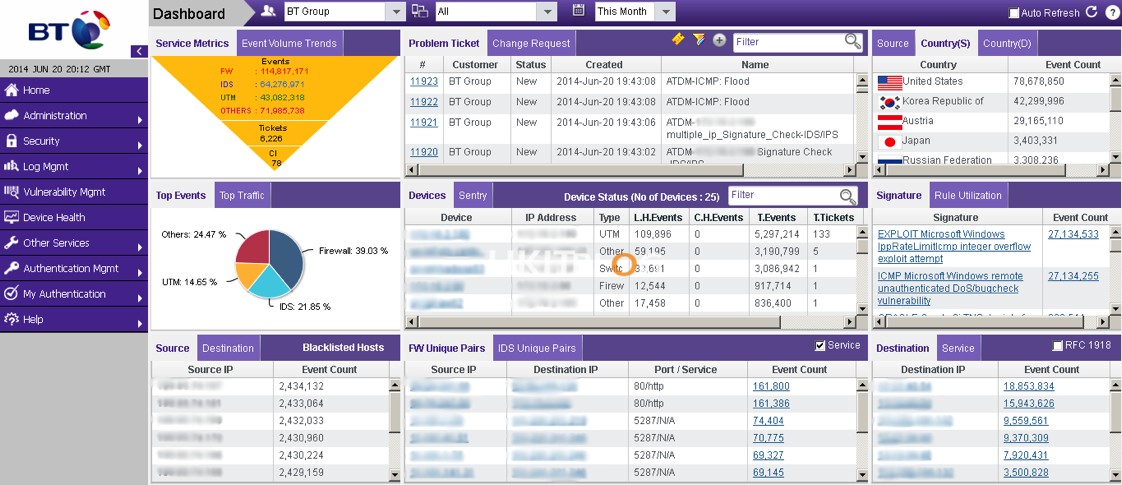

面對這情況,現時很多企業都流行通過採用第三方提供的管理服務進行網絡安全管理。透過採用這些服務,企業便享受到 24 x 7 的安全管理,讓 IT 人可騰出時間處理業務上的各種 IT 工作。

最近 Check Point 便正式與 Macroview Telecom 合作,並為企業推出針對 Check Point ThreatCloud 方案的管理服務,大致上可分為 ThreatCloud Managed Security Service 以及 ThreatCloud Incident Response Service。

上述提到的兩種管理服務均有專人 24 x 7 替你的企業網絡安全把關,當有威脅出現時,專家將會實時向企業管理者發出通知。而作為企業用戶,除了可實時就各種新式的惡意流量/攻擊取得通知之外,更可即時登入 Managed Security Services Web Portal 取得全球最新的資安風險資訊,令你隨時為可能出現的威脅作好準備。

專家亦會不停針對 Check Point ThreatCloud 進行優化,令其在應對不同的攻擊時能保持應有效率。以下為詳細資料:

ThreatCloud Managed Security Service

針對不同的威脅提供全天侯保護

採用 Check Point ThreatCloud 全球資源為你加強防禦能力。

實時監測並向用戶通知最新威脅。

優化方案以提升防禦能力。

安全專家隨時候命,並為你的員工提供進階協助及全球安全風險資訊。

ThreatCloud Incident Response Service

因應突發情況為企業提供專家支援。

降低停機時間。

通過 event report 提升反應時間。

應對不同請求提供更高效的反應時間。

通過內部或第三方工具提升協作效率。

可提供異地日誌存儲及設定數據。

如何確保資料保密

很多企業在採用 Managed Security 等相關方案時,由於所傳輸的數據均會通過管理者一方,因此很多時都會擔心企業機密資料的安全性。

針對此問題,原來在 ThreatCloud 與 Check Point 閘道之間會採用 SIC(Secure Internal Communication)加密,並於 Check Point 平台及 Managed Server 又或者其他 Check Point 的方案之間提供信任憑證;通過這種方式,即使是管理一方亦難以窺探到企業所傳送的機密資料,從而確保了資料安全及保密性。

以上資訊由www.hkitblog.com提供