初探 Open vSwitch!深入淺出、圖解測試環境網絡讓你輕易上手

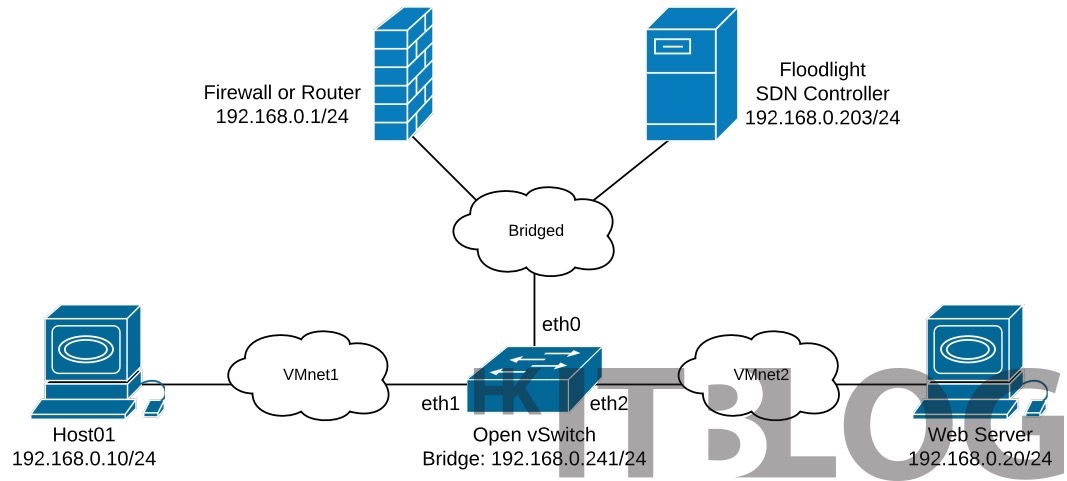

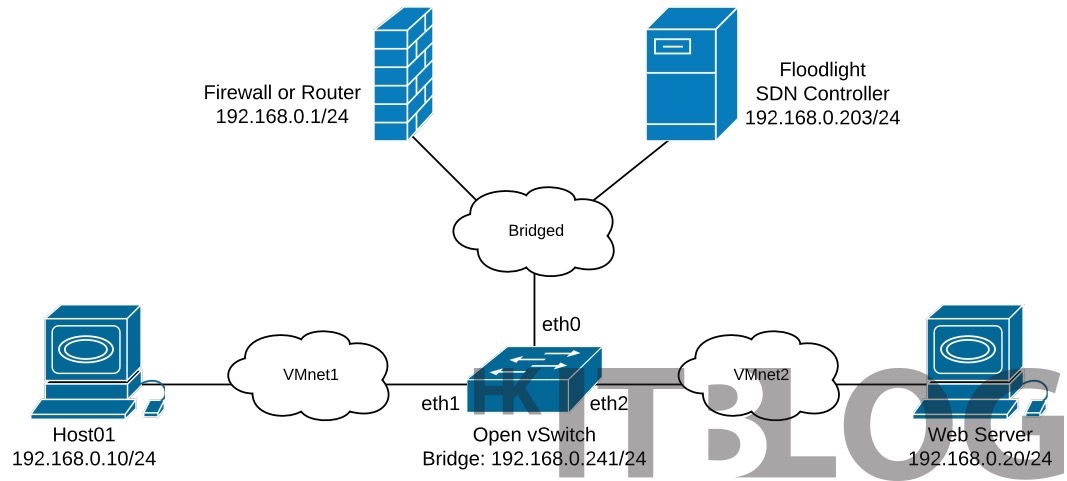

今次主要是以 VMware Workstation 11.1.2 部署 Open vSwitch 並搭配 Floodlight SDN Controller,除了 Firewall or Router 是實體裝置之外,其餘的都是虛擬機器。大家先配置好 VMware Workstation 網路設定,中間的 Open vSwitch 總共擁有三張網路卡,分別是 eth0 – eth2,各自連接著三組網路,Bridged 網路是給 Firewall or Router 及 Floodlight SDN Controller 連接之用,而 VMnet1 和 VMnet2 分別連接 Host-01 和 Web Server。假如這是一台真實的 Openflow 交換器,則可想像成每個裝置會連接著各埠口。

筆者不會使用 CentOS 系統作虛擬機器,反而會以 Ubuntu 14.04.4 LTS 安裝 Floodlight SDN Controller、Open vSwitch、Host01 和 Web Server,以下將會首先講解一下各裝置負責甚麼事項。

- Firewall or Router – 因為大家的測試環境閘道裝置都會有所不同,因此以Firewall or Router 代表,主要初時連上互聯網是以 apt-get 進行安裝切合各虛擬機器的適當套件。

- Open vSwitch – 雖然所有的網路裝備的都是在同一網段之中,但經過 Open vSwitch 後,預設是不能溝通的,所以我們要將三張網路卡橋接 (Bridge) 起來才能互相溝通。當 Open vSwitch 連接了 Floodlight SDN Controller 後便能被控制,且能分配不同的 Flow 規則。

- Host01 和 Web Server – 主要用來測試 Flow 規則是否正常,當 Open vSwitch 橋接完成後,兩邊能夠 ping 通。

- Floodlight SDN Controller – 需依靠 curl 分配 Flow 規則指令到 Open vSwitch,而示範中,我們會分配兩條 Flow 規則,分別是 Host01 不能 ping 通 Web Server,只能夠 ping 通 Firewall or Router,以及 Host01 不能 telnet Web Server 80 埠。

- 以上資訊由www.hkitblog.com提供

Categories: 市場快訊 Tags: Application Tier, Control Tier, Data Plan Tier, Floodlight, Floodlight 教學, Flow, NFV, NFV 教學, Open vSwitch, SDN, SDN Controller, SDN 教學, SOFTWARE-DEFINED NETWORK, 中央管理器, 流動, 網路架構

2015 年見證著很多機構採納第三代運算平台和新的 IP 網絡策略,在數碼轉移的過程中革新了他們的市場,從而協助它們成為新市場的領導者。邁入 2016 年,越來越多的企業有望利用智能機器和轉移技術,增加其競爭優勢。

近日 Brocade 便分享了她們對 2016 年及其後網絡轉移技術的趨勢預測:

1. 雲端將持續帶領潮流

據研究機構 IDC 表示,企業將投放於第三代平台,即基於雲端技術之開支將超過 IT 總開支的一半,而這個數字更將會於 2020 年達致六成。企業和服務供應商為增加創新和競爭優勢,願意把舊有網絡轉移到一個更開放和基於軟件的平台上。舊式、遺存的 IP 網絡架構將會加速轉移到新 IP 網絡,達到近乎主流。

2. 基於軟件的網絡顯然是未來趨勢

去年,軟件革新了數據中心和一般的網絡,服務供應商和企業轉移利用軟件定義網絡 (Software Defined Networking,簡稱 SDN) 和網絡功能虛擬化 (Network Function Virtualization,簡稱 NFV) 技術快速地建立新服務,輕鬆地擴展和以用戶為首的方式傳送服務。2016 年將見證更多企業和服務供應商都採用創新、開放和自動化的軟件網絡平台,從而轉移到新的 IP 網絡。更多企業佈署 x86 伺服器架構將加速這個轉移,取代網絡硬件的各種角色,例如應用交付控制器 (Application Delivery Controller,簡稱 ADC)。ADCs 已經開始轉移到虛擬模式(vADC)來協助企業和服務供應商在處理龐大的流量時延展處理的能力。軟件正逐漸地滲透至虛擬化轉移的每個範疇。

3. 保安的重要性將大大提升

機構在現時新的 IP 網絡環境面對越來越多對雲端應用程式的需求,並需要支援社交、流動和大數據項目。但是,網絡攻擊和破壞持續阻礙服務的傳遞,亦對網絡和服務的可靠性帶來額外的挑戰。新的 IP 網絡解決方案容許機構部署進階的保安系統,從建立網絡時便融入設計而不是在現有的系統上作出修定。網絡本身能警示和追蹤行為,迅速辨識和防止不必要的活動。保安服務可虛擬化,容許機構能夠隨時在有需要時分配保安服務和因應地理位置、功能、團體或個人、應用程式來自定保安服務至不同程度。

4. DevOps 將擔任更重要的角色

DevOps 或其他靈活軟件的發展方式只要能配合服務和商業的需求都將會影響深遠,以及獲得企業和服務供應商採用,以確保他們的競爭力。據研究機構 IDC 資料顯示,那些實行數碼化轉移策略的企業,它們的軟件發展能力將會於 2018 年前增加多於一倍。那些建立和採用以領域為中心團隊的公司因不受傳統產品的發展過程所限,將會在以顧客為中心的革新上擁有顯著的優勢。此優勢更將協助企業加速發展,改善客戶滿意度及挽留客戶。

5. 大數據和分析將更趨流行

能夠利用數據爆發契機的機構將會獲得更多商機,其中許多機構是懂得使用大數據並作出策略性決策的初創公司。隨著數據變得越來越龐大,所有相關的商機、技能,以及對分析和認知服務的需求亦將於各行業中日益增加。任何企業若能擁有從大數據中即時獲得情報的能力,將具備優越的競爭優勢。

6. 機器學習起飛

機器學習的出現建功於大數據,是電腦運算的一大突破。通過已產生、傳輸和通過網絡存儲的龐大數據,運算方式變得能自我學習甚至作出預測。這將於 2016 年閞始改變整個數據中心和網絡的世界。這種革新正在進行中,例如面部和語音識別技術正在改變電子產品行業和相關的雲端服務,異常檢測亦正迅速成為網絡安全不可或缺的部份。

7. 電訊公司虛擬化架構的興起

那些未能迎合快速變化的客戶需求和抓緊市場機會的流動電話網絡供應商 (MNOs) 將於 2016 年被迫採用軟件定義網路 (SDN) 和網絡功能虛擬化 (NFV) 方案。因為落後的風險會加強,而採用新技術的營運商和服務供應商將成為在 2020 年物聯網(IOT)生態系統和 5G 競賽的優勝者。

8. 技術人才短缺變得嚴重

供應商、服務供應商和用戶機構都在爭奪擁有編碼和技術專長的新一代人才。人才短缺的問題將會變得越來越嚴峻,機構將需要重新思考他們的人力資源策略和政策,以吸引、培養和挽留優秀的人才。這些近年才被視為在網絡行業中擔任重要崗位的技術資格,將會改變自我配置和自我編寫程式網絡的情況。越來越多的關鍵網絡職位將開始需要現時正短缺的進階分析和編碼技能。

以上資訊由www.hkitblog.com提供

Categories: 市場快訊 Tags: 5G, ADC, APPLICATION DELIVERY CONTROLLER, Brocade, DevOps, IoT, ISP, MNOS, NETWORK FUNCTION VIRTUALIZATION, NFV, SDN, SOFTWARE-DEFINED NETWORKING, VADC, 保安, 大數據, 應用交付控制器, 技術人才短缺, 機器學習, 網絡保安, 網絡安全, 虛擬化架構, 虛擬模式, 開發商, 開發者, 雲端

儘管許多頁頂尖企業將重點放在了SDN數據中心上,然而他們對軟體定義WAN開始產生興趣。我們認為SD-WAN的部署速度將會比數據中心疊加技術的部署速度更快。通過在資本支出和運營支出中降低成本,以及減少服務級協定(SLA)中的預留空間,SD-WAN能夠大幅降低部署WAN的成本。

WAN在企業營運方面正變得越來越謹慎,這意味著企業能夠更快地接受SD-WAN。因此,如果你對創建一個更快、更好、更便宜的WAN感興趣的話,那麼有一些關鍵性問題需要認真考慮。

為何企業開始考慮SD-WAN

MPLS的L3層VPN服務解決方案已經成為了許多國際企業的安全連線解決方案,但是這當中存在著許多挑戰和限制。雖然VPN在選擇有限的情況下為企業提供了可靠服務,但是市場正在不斷開放並且已經為轉型做好了準備。

由於協定限制了擴展性,虛擬化及雲端又增加配置的複雜性,導致早先對擴展VPN疊加層的嘗試並未找到讓其成為主流的途徑。隨著越來越多的關鍵業務應用(如音訊、客服中心和存儲應用)開始彙聚在互聯網傳輸上,具有高性能和高彈性(可自我修復)特點的IP WAN架構對於業務來說將變得必不可少。

傳統WAN成本越來越高企,Tier 1服務提供者所提供的MPLS服務接入成本一直是一個挑戰。全球和全國服務提供者完全依賴於他們與本地交換運營商的批發關係。由於存在漲價的可能,這些服務提供者傾向於將這些成本轉嫁到消費者身上。額外成本部分還包括從路由數量、組播支援到服務品質要求等所有成本。此外,所有這些成本未來還將進一步上漲。

擴展性面臨局限

目前MPLS提供商的控制平面和轉發資訊庫(FIB)表單似乎正在觸及擴展的上限,這導致提供商不得不控制從客戶那裡收到的路由數量。對於企業來說,這意味著風險加大,路由數量下降的風險上升。此外,支援提供商邊緣設備(PE) 和骨幹網容量中不斷增加的需求導致的硬體不斷調整和維護都會給服務提供者增加成本(服務提供者可能會選擇轉嫁成本)

在日益擴張的WAN環境下,服務品質受影響,WAN目前還沒有應用感知能力,也沒有對不同應用性能閾值進行區分的能力。同時,軟體故障/局部斷電都會對即時應用產生災難性影響。

無論是延時、抖動、資料丟包,還是每月允許範圍內運行中斷次數都需要龐大的管理費用。儘管採購團隊和企業服務業主在對具體的SLA違規設定處罰金額談判中受到了重視,但是這些違規常常會對業務產生非常嚴重的影響。

服務供應商的維護有時缺乏協調,從而對業務造成意外影響。檢測故障和恢復服務的時間往往都很長。故障檢測需要在服務提供者控制層和客戶控制層(控制層分叉點)之間同步進行。雖然用戶可以調整邊界計時器,但是他們仍然得依賴提供商的骨幹網來檢測、控制、撤銷和停止升級。這種情況也出現在雙運營商的MPLS架構中。

WAN安全性笈笈可危

沒有原生的資料層加密,部分使用者選擇部署IPsec,這增加了額外的故障域層,並將影響MPLS降低總體規模所帶來的優勢。此外,在安裝與金鑰管理方面需要分散式配置。

可視性下降

由於使用者被要求將靜態或動態遠端網站路由表單添加至服務提供者的網路中,因此使用者的L3路由控制層被外包給了MPLS服務提供者。如此一來用戶只能極其有限地訪問提供商邊緣設備,更不要說是骨幹網了,這導致用戶沒有了可視性。

在單個VRF中管理多連接預設路由選擇需要使用者在提供商網路邊緣部署了經過路由映射表的源站(SOO),並且驗證配置/部署的手段十分有限。這類手動流量控制非常耗時,即便不花上幾周時間也需要花上幾天時間。其中的風險在於原本指向最近出口點的流出流量會突然轉向另一個多連接出口點,造成延時和應用性能下降。

為了能夠提前發出警報和進行前瞻性指導,大部分服務提供者都禁止SNMP接入本地設備,這限制了察看MPLS“底層”情況的可視性。

靈活性/彈性

與消費市場相比,企業WAN部署時間通常都很長且無法預測。對於消費者來說,在幾天或是幾周內就可部署好10-250Mbps服務,但公司網路系統管理員通常需要花上60至90天的時間才能準備好類似頻寬。在借助本地網路讓路由雲應用訪問變得更加容易方面,缺乏原生的以應用為基礎的路徑選擇。

以上資訊由www.hkitblog.com提供

過去十年,我們見證了企業 IT 的訊速發展。虛擬化以及更廣泛的「軟件定義一切」加快了技術創新的步伐,從而提升了整體企業基礎設施的靈活性,可控制性以及服務水平。

然而,如何有效針對企業分區辦公室的需求與管理仍然是撲朔迷離。因為歷史和技術的原因,許多組織構建的分區機構配置如同獨立的小型 IT 中心。通常數據中心可配備頂級 IT 人才,但分區機構位置分散無序、連接受限且難以到達。分區機構極少或根本沒有 IT 人員,持續管理非常具挑戰性,「飛過去」解決問題亦時有發生,當然也成為 IT 人的惡夢。

針對此問題,其實坊間亦有方案解決的。其中之一就是 Riverbed 的 SteelFusion。它是首款也是唯一一款融合基礎架構解決方案,能實現數據集中化的同時交付本地性能,實現迅間恢復,降低整體擁有成本。該解決方案可實現 IT 所需的三大關鍵目標:

效能 –簡化 IT 實施,降低運維成本

彈性 –改善災備(DR)就緒,減少分區機構宕機

安全性 –降低與分區機構關聯數據的風險

分區機構 IT 設施整合的三大關鍵目標

目標1 -簡化 IT 實施,降低運維成本

首要且最大的目標就是促進更高效能。在數據中心內實現這一目標的方法是運用融合基礎架構或 SDDC 方法,而分區機構要實現該目標的方法可使用分區機構融合基礎架構,從而實現高效能。該解決方案包含 WAN 優化和虛擬化,實現分區機構整合效能。WAN 優化加速長距離的應用交付,有效協助組織機構對應用的集中管理,而不影響終端用戶性能。

由於任何應用服務可虛擬部署分區機構的「一體機」融合架構,因此對這些工作負載的持續管理極大地進行簡化,減少 IT 負擔。最終,採用標准化分區機構融合基礎架構方法後,組織機構不僅能佔用分區機構更小的 IT 空間,而且不再需要飛過去部署或替換伺服器、儲存和網絡設備了。融合設備一旦部署,便可進行遠程配置和控制。

目標2 -完善災難復原(DR)就緒,減少分區機構宕機

第二個目標是改善分區機構彈性。眾所周知,分區機構素來不太可靠,更不用說持續的數據保護及災備(DR)能力。許多組織機構仍然使用磁帶備份,或者只是偶爾進行數據複制,很少作為 DR 計劃的一部分進行測試。

組織機構面臨的挑戰是許多分區機構有著各自的「數據孤島」。顯然,有效的方法是數據集中化,即所有原始數據都在一個獨立的數據中心進行管理。原始數據的子集或「數據集」會自動投射到特定分區機構供用戶使用。從終端用戶的角度看,數據仿佛仍停留在本地,實現了高性能,但是任何更新都會同步到原始位置的數據中心。

借助存儲交付技術(如 SteelFusion),數據中心會一直保存所有位置的最新數據,不再需要為每個分區機構單獨部署與維護備份方案。組織機構可在數據中心內嘗試企業級數據保護,確保整個企業的備份運作良好。從 RPO 的角度來看,數據同步傳回數據中心,因此假如辦公室發生故障,數據損失也可降到最低。

目標3:降低與分區機構關聯數據的風險

第三個也是最後一個目標就是安全性。有趣的是,許多組織機構已開始積極尋找可減少「不安全」分區的所有數據存儲空間,藉此降低偏遠地區的數據風險。上述提到的儲存交付方法非常實用;數據基本上遠離邊緣位置,並且集中到數據中心,只有少量數據子集可在儲存在分區機構。

其實現時對於組織機構來說,借助新技術如分區機構融合基礎架構解決方案-存儲交付、虛擬化和 WAN 優化等應對分區機構的獨特需求絕對是一個不錯的方法。隨著各分區機構的規劃與標準化,將數據中心的服務水平與彈性功能帶到分區機構只是遲早的問題,而我亦相信這將會成為未來 IT 基礎設施的一個標準。

以上資訊由www.hkitblog.com提供

Categories: 市場快訊 Tags: DR, RIVERBED STEELFUSION, SDDC, SDN, STEELFUSION, 數據集中, 數據集中儲存, 數據集中化, 數據集中管理, 災難復原, 災難復原規劃, 災難復原計劃, 災難復原計畫, 融合基礎架構, 軟件定義

SDN 這個字眼在不同的企業之中所出現的頻率愈來愈高,然而 SDN 仍是一些較為空泛的話題;而 (NFV,Network Function Virtualization) 雖然對於很多企業來說仍是一些不常接觸的技術,不過由於 NFV 能降低「網絡盒子」的數量、管理的複雜性等等,因而已大量被 ISP 採用,從而降低部署開支。

近日 AMD 正式在其 64 位元 ARM 核心 SoC 上,展示網路功能虛擬化(NFV;Network Function Virtualization)解決方案,並宣布開始將樣本發送予 AMD 嵌入式客戶。NFV 解決方案使用了單個 64 位元 ARM 核心 AMD 嵌入式 R 系列 SoC(代號「Hierofalcon」),並獲合作夥伴,包括 Aricent 的網絡軟件群集,以及 Mentor Graphics 的嵌入式 Linux 與工具的支援。

AMD 展示的 NFV 方案支援多種功能,包括可針對數據封包網絡閘道器(Packet Data Network Gateway)、服務閘道器(Serving Gateway)以及流動管理實體(Mobility Management Entity)加以虛擬化。除了虛擬化硬件部件外,AMD 也展示了於 AMD Embedded R 系列 SoC(ARM 核心)及第二代 AMD R 系列 APU(x86 架構)之間的即時流量遷移。

而對於實踐彈性軟件定義網絡(SDN)的供應商亦可透過具靈活性的硬件配置管理網絡服務,以降低部署複雜度與成本。NFV 將路由器及閘道器等大量網絡裝置等抽象化,把網絡功能從專屬的硬件設備(Hardware Appliances)重新配置到通用伺服器(Generic Server)上。現今大多建構在專屬、特殊硬件上的智能功能都可憑藉 NFV 於通用硬件上執行軟件來完成。

NFV 與 SDN 將全面顛覆 ISP 對新一代網絡的想像,在接近各方面都增添靈活度、擴充性、智能功能、重用等特色。透過 ARM 與 x8 6架構以及 NFV 的結合,AMD 超越僅為提供企業與數據中心解決方案的角色,深入通訊的骨幹,為服務供應商降低所需成本降低及提高傳輸頻寬。

以上資訊由www.hkitblog.com提供

Categories: 市場快訊 Tags: AMD, ARICENT, ARM, HIEROFALCON, MENTOR GRAPHICS, MOBILITY MANAGEMENT ENTITY, NETWORK FUNCTION VIRTUALIZATION, NFV, PACKET DATA NETWORK GATEWAY, SDN, SERVING GATEWAY, SoC, 數據封包網絡閘道, 服務閘道器, 流動管理實體, 網絡軟件群集, 虛擬化