九倉電訊網絡跪低商戶叫苦

【本報訊】主要為商業客戶提供寬頻及電話服務的九倉電訊網絡昨午「突然」跪低,連累不少商戶無法上網及打電話。有公司負責人批評,曾致電九倉電訊客戶服務熱線達兩小時仍無人接聽,擔心事件會影響其公司的商譽,甚至造成損失。九倉電訊昨回覆指,由於荃灣機樓在昨午四時出現故障,令部分客戶的話音服務受到影響,事故發生後約一小時已恢復正常,但未有回應寬頻服務的故障時間。而截至昨晚八時,仍有部分用戶指無法上網,相信寬頻服務曾停頓近四小時。

無法上網及打電話

本報昨午接獲多名九倉電訊的用戶報料,指該公司網絡突然癱瘓,無法上網及通話。其中,公司位於太子的羅先生指,昨午三時許,其固網電話服務突然中斷,致電客戶熱線近兩小時又無人接聽,令他十分氣憤。「咁啲客打唔到畀我,以為公司有咩事,有咩損失係咪你負責先!」他又指,固網電話曾於下午約六時一度恢復,但不夠十分鐘再次失靈,令他感到十分無奈。

通訊事務管理局辦公室指,據九倉電訊提供初步資料顯示,該公司部分話音系統於昨午四時許出現故障,致部分用戶的話音服務受到影響,正搶修有關系統,會繼續與該公司跟進事件。當局已要求該公司匯報網絡和服務事故的指引,並於三個工作天內提交初步報告。

另一則有關報導:

Brace for the BGPocalypse: Big disruptions loom as internet overgrowth continues

現時商業應用,不論是手機又或是傳統在 Linux 或 Windows 之中的應用,都講求優化以希望提升流暢度;假如應用本身並不需經網絡傳輸的話,那應用出現緩慢情況便很大機會與應用本身的編程設計有關;然而假如應用本身需連到互聯網存取資料,例如是需要導入一些第三方的服務呢?

很多開發者都必定面對過此問題,此時你會認為「可能」是第三方的服務出現問題導致你所開發的應用出現時延;由於沒有方案能告知你正確原因,所以作為開發者很多時會靠經驗,憑感覺自行判斷;雖然無可否認,只要你能細心分析,的確能揪出導致時延的真正成因,但對於現今事事講求效率的商業世界,又豈會有這麼多時間讓你慢慢玩?!

網管人總認為應用出問題…

一直以來,網管團隊總是將問題歸咎於應用程式。部分原因是目前的網絡是依據提供接入規則且定義明確的通訊協定構建的,而其他基礎設施及軟件組件則未遵循該協定。網絡封包數據是絕佳的資訊來源,可據其了解行為異常組件、效能標準及其他洞察來源。即使出現所謂的『推卸責任』,網絡亦能提供寶貴的明鏡,用以檢視應用程式的行為及效能。

程式員總認為網絡出問題…

而對於辦公室的員工,更甚者是程式員本身,他們總是將一切問題歸咎於網絡。如果應用程式執行緩慢,人們立即開始指責網絡,現在坊間已有方案提供所謂的應用程式感知功能,在出現問題的幾秒鐘內,我們便知道是否確實是網絡問題還是應用程式導致問題的發生,而不用深入檢測兩條路徑;最終令相關人士只需專注於一個方面即可,因此能夠減少解決問題的時間。

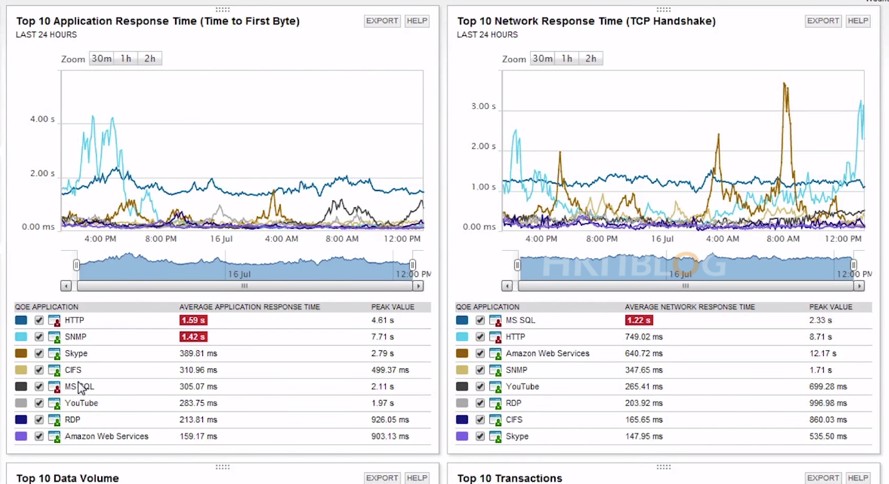

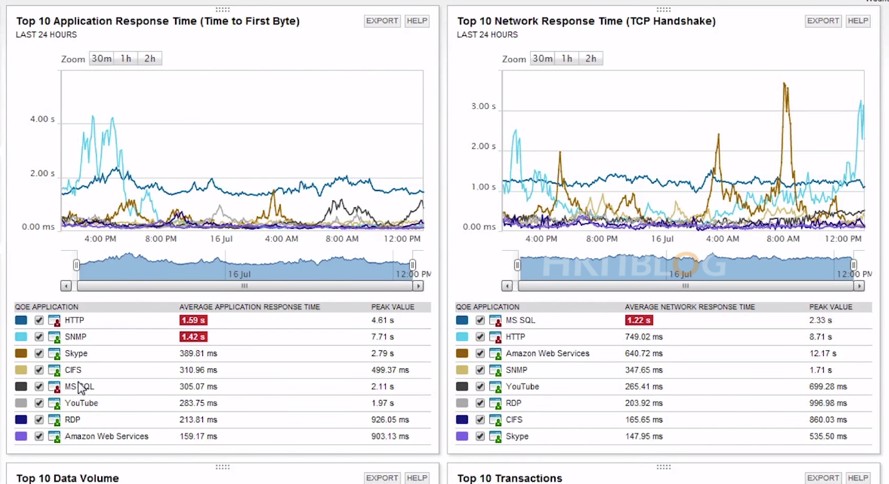

SolarWinds Network Performance Monitor(NPM)

而今次介紹的 SolarWinds Network Performance Monitor(NPM)便是其中之一。此方案可幫助網絡工程師解決了上述提及的業務關鍵性難題;有關方案加入了企業級深度封包檢測(DPI)和分析技術,解決了關於應用程式時延的網絡效能問題。最終讓任何規模機構的網絡工程師都可快速、輕鬆地識別網絡和應用程式回應時間問題,從而改善最終用戶的體驗品質及確保業務持續運營。

其實 DPI 技術並非甚麼新奇事,只是以往的 DPI 分析技術十分複雜,而各家廠商要將這些複雜的 DPI 技術加入到自家方案之中,自不然條件反射,對支援 DPI 技術的方案瘋狂定價,最終令尋常公司難以應付,導致 DPI 技術雖有但卻甚少被採用;而今次 SolarWinds 除了將此技術加入到今次介紹的方案之中,更打破傳統並繼續以較為合理的價錢銷售。根據官方指出現時方案不用 3000 美元即可,對比傳統 DPI 方案平得多!

通過 DPI 技術和分析感應器,SolarWinds NPM 能夠監測網絡故障、效能、可用性、流量和時延,讓網絡工程師能夠在問題影響應用程式效能、最終用戶和業務之前,透過持續監測線路中的封包又或者對 1,200 多個應用程式(例如 Skype、YouTube 及 Microsoft Lync)的應用流量進行檢測、識別和分類,及後更提供圖表和圖形檢視模式,讓你從中輕鬆檢視網絡和應用程式回應時間等相關資料。

以上資訊由www.hkitblog.com提供

Categories: 市場快訊 Tags: DPI, NPM, SOLARWINDS, SolarWinds Network Performance Monitor, SolarWinds Network Performance Monitor(NPM), 應用優化, 深度封包檢測, 網絡分析, 網絡效能, 網絡監察, 網絡監察軟件, 網絡監測

從傳統轉到虛擬化的過程,有時候的確需要適應,虛擬化方便但虛無飄渺,要針對虛擬化作有效率的管理絕對是一門學問;然而虛擬化的確能節省一部份成本,而且虛擬化帶來的高效、靈活等,亦令數據庫虛擬化正在崛起;雖然就我們所知,各大數據庫方案廠商對於用戶自行將傳統數據庫放到其他品牌的虛擬化平台之中有一定保留,更甚者可能連支援都會失效,不過虛擬化所帶來的優勢,著實令企業不得不考慮將傳統數據庫虛擬化。

可能大家仍然就數據庫是否應虛擬化頭痛不已,不過今天便有一份針對此情況而進行的調查,或許可成為大家將傳統數據庫虛擬化的推動力。該調查由 Solar Winds 進行,並成功訪問了接近 500 位 IT 專業人士,其中大部份受訪者(76%)表示已將其數據庫虛擬化,並/或正在使用虛擬與物理數據庫混合的方式支持其工作環境。

撇開虛擬化的主要優勢,由於有著須維持高峰期的可靠度、擴展性、速度的關鍵業務性質,數據庫本質上已經十分複雜。一旦推出虛擬化就必須要考慮另一組複雜性。每個數據庫管理員雷達都應執行以下五個最佳方法,以確保數據庫虛擬化項目不僅能順利進行,而且可在虛擬化後保持最佳效能。

1. 不用害怕把一個具有較高事務負載的大型數據庫虛擬化。現代的虛擬化技術十分可靠、穩定,而且能提供接近在裸金屬伺服器上運行數據庫的效能。

2. 與虛擬化管理員發展良好的合作關係。如果不能對虛擬機 (VM) 資源作出修改,數據庫管理員便會缺少虛擬化最大的好處——靈活性。與在物理伺服器上作出人手改動的過程不同,在虛擬數據庫伺務器中,只需要按幾下,額外的 CPU、RAM 和存儲資源就可以被添加到其中。

3. 運用共享的指標,提高 IT 部門之間的相互合作。如能使數據庫團隊、開發人員、系統和虛擬化管理員間的理解一致,便能避免混亂和相互指責的問題。這些團隊可以合作,在考慮如伺服器資源競爭及 I/O 瓶頸等事宜時處於主動地位。

4. 將物理主機及 VM 資源指標與 SQL 查詢效能互相關聯。由於作業系統在 VM 上運行時不能準確報告資源指標,VM 指標可能帶有誤導成份。將指標放到查詢效能,便能快速鑑定由鄰近噪音、VM 事件及資源配置等所導致問題的影響。

5. 監測虛擬化前後的 SQL 反應時間。要看到反應時間,必須擁有合適的工具。該數據為數據庫效能能否得以保持及提升提供證據,並在發生效能問題時,分析歷史能快速找出問題然後解決問題。

每個 IT 專業人士及機構的數據庫效能管理

由於更多的數據庫都正在進行虛擬化,軟件授權的方法亦須演變。傳統上,企業軟件一直依核心授權。然而,在虛擬世界,因為核心數量很容易便可以被改變,所以會產生影響部署及擴展兩方面的授權問題。現時坊間便有一些方案能協助大家全面了解 VMware 上的數據庫效能問題,並實現這種全新的授權。現在,由於定價以實例為基礎單位,任何規模機構的數據庫管理員都能夠有效和高效地監控、測試及優化所有數據庫實例的效能。

以上資訊由www.hkitblog.com提供

筆者之前有教大家設定一些網絡監控工具,例如 SolarWinds、Paessler 和開源軟體 Cacti,這些工具都能夠經由 SNMP 或者利用 Cisco 專用的 NetFlow 監控交換器上各端口的流量,方便預知流量是否足夠,以及能夠即時知道大規模流量入侵攻擊。

而現時很多大型 IT 公司都會部署自己的雲端在數據中心內,提供 7×24 服務給顧客。但因為太多顧客的關係,雲端因此會出現網絡負荷過重,雖然可以使用網絡監控工具,但這些工具亦最好能監控虛擬交換機,這好處是異常流量還未到達真實交換機即可通知網絡管理員。

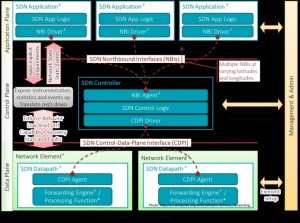

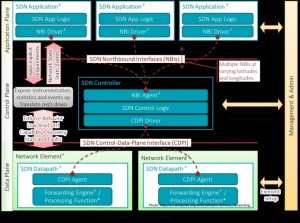

除著(SDN)的出現,為網絡管理員得到舒緩,例如虛擬交換機可以提供豐富的資訊讓你知道這些交換機在做什麼事情,特別是當它們部署在圍繞OpenFlow構建的軟體定義網路(SDN)中時。它們將流量資訊傳送到網路監控工具,讓外部系統知道主機系統內虛擬伺服器之間的情況,即使是這些伺服器之間的流量從未離開過主機系統。所有虛擬伺服器基礎設施 (VMware、思科或Open vSwitch的實例)都將會部署虛擬交換機。此外,虛擬交換機也被用在外部雲計算環境;因此,這些可以作為觀察網路和應用性能的第一個觀察位置。

除交換機外的其他虛擬裝置可以為你提供更多資訊,無論是內部雲環境,還是公共雲或私有雲環境。現在市面上有各種網路設備,從負載等化器和應用交付控制器到應用加速、加密或雲橋接設備等。從虛擬網路功能到虛擬裝置的遷移預示著我們將更多地轉移到網路功能虛擬化(NFV),NFV 主張所有的核心網路功能都移植到商用硬體和虛擬系統。

業務監控系統主要專注於終端到終端應用性能問題。該系統描繪出在業務的每一個步驟,以及完成每一個步驟需要的時間。他們還會追蹤隨著時間的推移,目前異常的業務和使用者的情況。然而,這些系統需要一個適當的位置。

為了獲得完整的流量監控,這些系統需要放置在使用者和後端系統(內部或外部)之間,以及面向服務架構中各個元件之間。如果它們沒有直接被放置在這些位置,它們需要部署筆者最初提及的網絡監控工具。(這可能需要覆蓋監測系統、追蹤物理和虛擬元件,我們已經看到了一個早期SDN應用實例:Big Switch的Big Tap)。網絡監控系統包括BlueStripe的FactFinder、ManageEngine的ApplicationManager、 SolarWinds的Web Application Monitor和相關元件,以及基於雲計算的平臺,例如Boundary和Monitis。

雲管理 Stack 技術(例如OpenStack或者CloudStack)可以作為來自虛擬資料中心的系統和元件的資訊的另一個交流中心,這不僅可以追蹤伺服器和網絡,還可以追蹤存儲。在傳統分層應用架構(例如應用和資料庫或資料庫和存儲),這些系統可以更容易地發現各層之間的性能問題。或者,它們可以簡單地發現任何架構中系統負載和異常情況。

目前IT環境和即將出現的IT環境與十年前的環境截然不同,因此,IT監控性能的方法需要擴大到涵蓋這些虛擬環境以及內部和外部服務的交集部分。好消息是,現在我們有很多滿足這些需求的工具和技術。IT需要利用這些技術來擴展可視性到混合服務交付環境的每一個部分。

以上資訊由www.hkitblog.com提供

BYOD 大家聽得多,但 BYOID 呢?可能大家這刻才第一次聽到。「自攜身份」(BYOID – Bring Your Own Identity)是一種能簡化網站/應用建立新帳戶的程序,例如大家用戶/聽過的 Facebook、Google+、OpenID、OpenID Connect、XACML 又或者 SAML 等,而這些能將多個帳戶作綜合登入的過程我們暫可稱之為 BYOID。

為什麼 BYOID?

隨著不同產品均雲端化,這亦代表了用戶需同時擁有多個登入帳戶;不過由於不同系統對帳戶的登入設定均大不同,例如部份只容許以 Email 作登入名稱,部份則需要輸入帳戶 ID,對於用戶來說要清楚記下十數組這些登入資訊,其實都頗為不便;而通過 BYOID 概念,用戶只需一個登入帳戶便可登入不同的雲端服務,大大簡化傳統登入方式所帶來的麻煩;而這在雲端化趨勢下,亦定必會成為未來的一種全新登入模式。

BYOID 主要能簡化存取過程,例如最明顯的就是可簡化在每個網站建立新賬戶的程序,從而大大降低用戶因抗拒註冊的冗贅過程而放棄購物。

根據一份由 Ponemon 研究所與 CA Technologies 發佈的「The Identity Imperative for the Open Enterprise 2014」報告便顯示,商業及 IT 部門均認識到「自攜身份」(BYOID – Bring Your Own Identity)的價值。即使用社交網絡或數碼身份登入應用程式。受訪者亦同意,要更廣泛採用 BYOID,就要加強安全性。

當前情況

使用社交網絡身份部署 BYOID 剛剛起步,但市場興趣濃厚,尤其是流動及網絡客戶群。市場對 BYOID 及使用 Facebook、LinkedIn 或雅虎等社交身份興致勃勃,全球有 50% 的 IT 用戶及 63% 的商業用戶表示有興趣採用,而在亞太及日本地區,感興趣的商業用戶則高達 67%。透過網絡及流動設備處理業務的客戶,被認為是使用數碼身份的首要目標用戶群,高於新員工、僱員、承判商及退休人員等其他人群。

網絡身份有價?!

如今,身份被視作一項對增長有貢獻的資產和安全组成部分。IT 和商業用戶均贊成在其機構內部採用 BYOID 的一個重要原因,是為了實現更堅穩的身份認證以及提高用戶身份的可信度,(分別達到 69% 和 65%),尤其是在亞太及日本地區,有 79% 的商業用戶均認同此原因。但全球範圍內的商業用戶則認為,詳細了解用戶才是最大的好處(89%)。這表明市場對身份的看法正在轉變。身份如今不再簡單地被視作用於保護數據的元素,而是被視作一項具價值的資產,這項數據可提升邊際收益及留住顧客。

BYOID 保安問題「未解決」

其實 BYOID 例如現今的 Google+ 又或者是 Facebook Login、OpenID 等等,都已是 BYOID 的例子;然而將所有登入資料集中於單一帳戶登入,資安人員最為反對,事關電視,甚至是保安專家均教導我們不要於多個網上服務使用相同登入資訊,所以採用 BYOID,這群專家會十分反對(筆者倒想看看日後此技術流行後,這些專家會如何改口風~~)。姑勿論如何,保安往往是大家最關心的,而在報告之中,亦指出額外保安開發可擴大市場採用 BYOID。

大部分 IT 和商業用戶表示「身份驗證流程」有助提高 BYOID 的採納程度(分別為 72% 和 70%)。IT 和商業用戶均認為,安裝欺詐風險引擎,是三大提高 BYOID 採納程度的最重要措施之一。在亞太及日本地區,商業用戶認為簡化用戶註冊最有幫助(80%)。有趣的是,全球僅 27% 的商業用戶認為,身份提供者的正式認證十分重要或關鍵,而 59% 的 IT 用戶認為正式認證十分重要或關鍵。

對身份提供商的認識

調查對象偏愛的身份提供者,會隨使用情況及地區而有所差異。當被問及何種社交身份最讓機構感興趣時,IT 用戶將 Paypal 列為所有地區內的首選。商業用戶的回答則是 Amazon,擊敗 Paypal 和微軟。當調查對象被問及作為消費者更喜歡何種社群身份時,全球 IT 用戶和商業用戶心目中以谷歌(Google)佔先,但在亞太及日本地區,商業用戶則認為 Facebook 是首選。

以上資訊由www.hkitblog.com提供

Categories: 市場快訊 Tags: BRING YOUR OWN IDENTITY, BYOD, BYOID, CA TECHNOLOGIES, Facebook, FACEBOOK 單一登入, GOOGLE+, OPENID, OPENID CONNECT, SAML, SINGLE LOGIN, SINGLE SIGN ON, SSO, SSO 單一登入, XACML, 單一登入, 單一登入系統, 自攜身份